垫刀之路01: MoeCTF?启动!

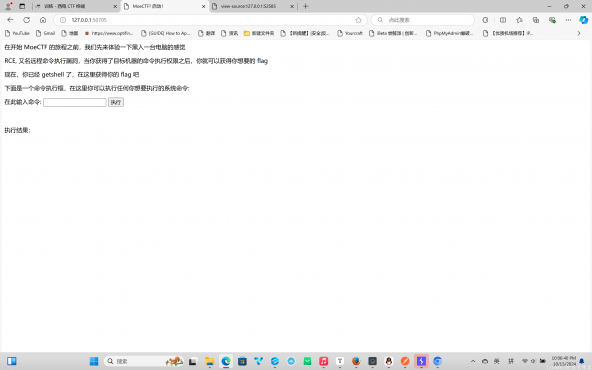

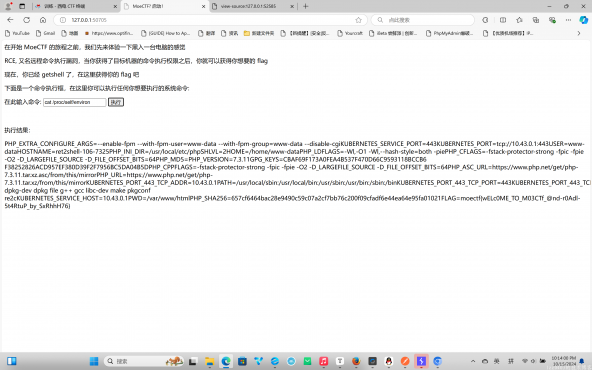

打开环境,提示输入命令,咱们尝试ls /

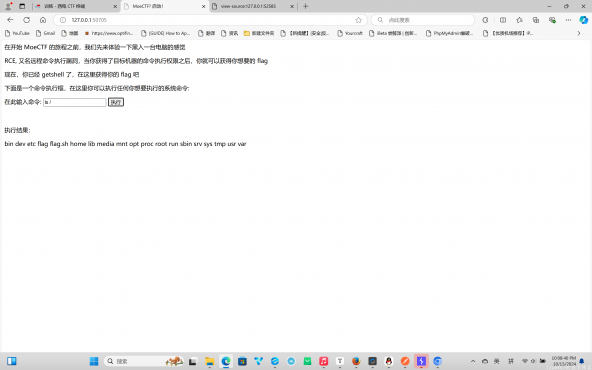

看到根目录,按照常规先看flag和flag.sh。cat flag.sh和cat /flag

发现/flag提示环境变量,flag.sh里没东西

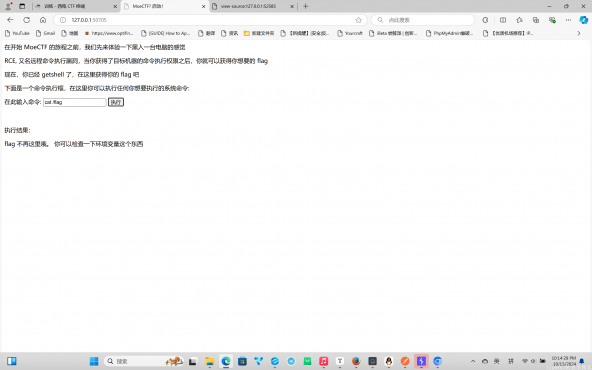

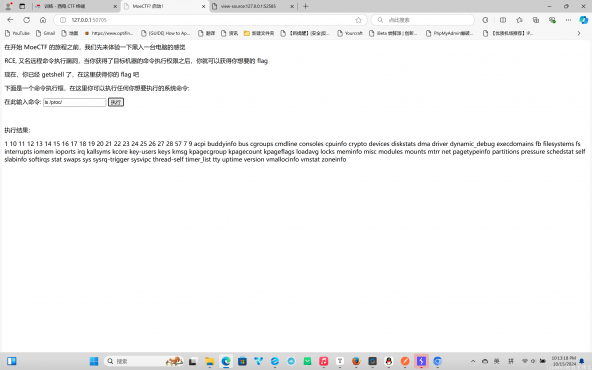

咱们考虑flag常见隐藏点,第一是在/tmp中,第二是在环境变量中,我们直接看环境变量(/proc),一般还要再往下到/self/environ才是环境变量

最后得出flag

垫刀之路02: 普通的文件上传

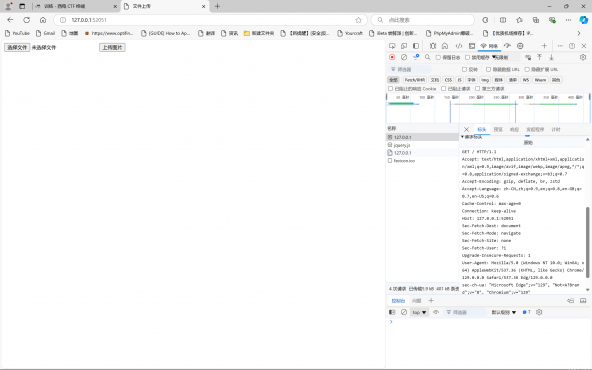

连接环境,分析请求头,发现可能有过滤,我们试一下用bp传php后缀,若有过滤我们拦截。

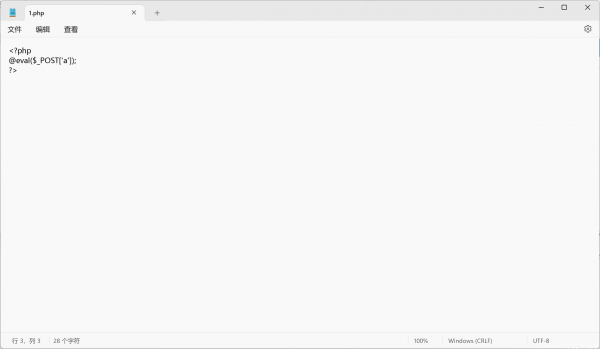

先写文件,一句话木马。

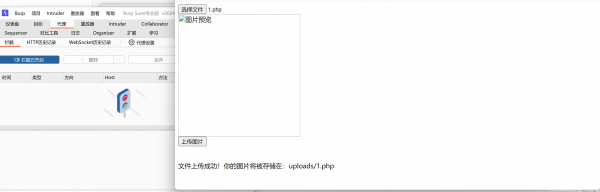

上传,发现没有限制那我们直接访问我们的文件

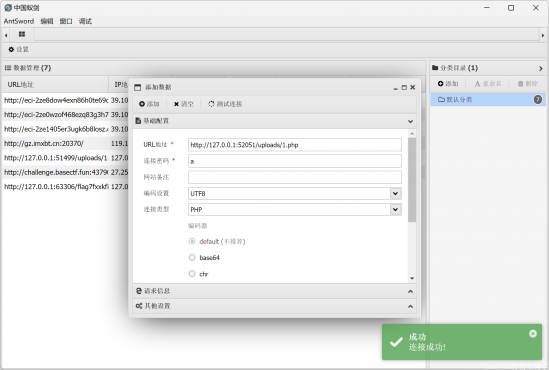

访问成功!下面我们使用中国蚁剑连接

进入蚁剑,查找flag即可

版权所有:lzz0403的技术博客

文章标题:MoeCTF2024西电CTF-WriteUp-Web篇-垫刀之路01&02

文章链接:https://cnup.top/?post=91

本站文章均为原创,未经授权请勿用于任何商业用途

文章标题:MoeCTF2024西电CTF-WriteUp-Web篇-垫刀之路01&02

文章链接:https://cnup.top/?post=91

本站文章均为原创,未经授权请勿用于任何商业用途