题目简介

服务器场景操作系统 Linux

服务器账号密码 root Inch@957821.

题目来源公众号 知攻善防实验室

请点击下载附件,获取私钥文件后连接 ssh

https://mp.weixin.qq.com/s/5ibP6E8R-GPtOEJeFK8qZA

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

https://mp.weixin.qq.com/s/5ibP6E8R-GPtOEJeFK8qZA步骤一

通过本地 PC SSH到服务器并且分析黑客的 IP 为多少,将黑客 IP 作为 FLAG 提交;

步骤二

通过本地 PC SSH到服务器并且分析黑客修改的管理员密码(明文)为多少,将黑客修改的管理员密码(明文) 作为 FLAG 提交;

步骤三

通过本地 PC SSH到服务器并且分析黑客第一次Webshell的连接URL为多少,将黑客第一次Webshell的连接URL作为 FLAG 提交(无需域名flag{xxx.php?abc-app-upload});

步骤四

通过本地 PC SSH到服务器并且分析黑客Webshell连接密码多少,将黑客Webshell连接密码 作为 FLAG 提交;

步骤五

通过本地 PC SSH到服务器并且分析黑客使用的后续上传的木马文件名称为多少,将黑客使用的后续上传的木马文件名称 作为 FLAG 提交;

步骤六

通过本地 PC SSH到服务器并且分析黑客隐藏的flag2,将黑客使隐藏的flag2 作为 FLAG 提交;

步骤七

通过本地 PC SSH到服务器并且分析黑客隐藏的flag3,将黑客使隐藏的flag3 作为 FLAG 提交;&1

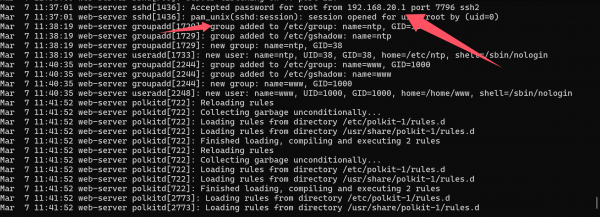

下载pem附件,连接靶机,先进入/var/log分析ssh登陆情况,cat secure-20240320

可疑ip登录了ssh,并且添加了用户

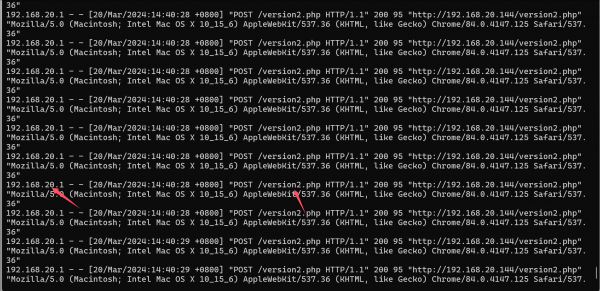

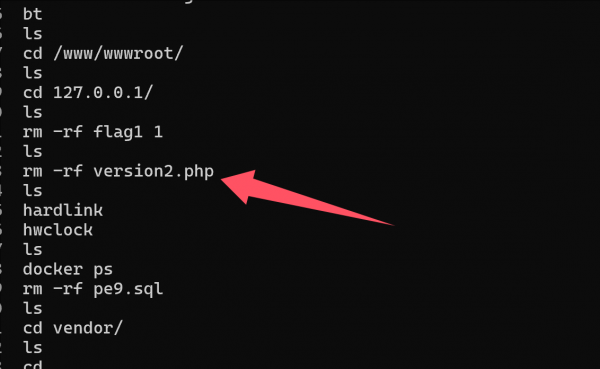

我们通过history发现,服务器安装了宝塔,那么网站位置就应该在/www/wwwroot下面,我们去看一下网站日志确定这个ip是攻击者ip

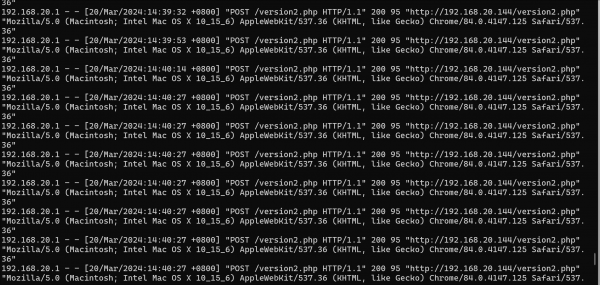

cat /www/wwwlogs/127.0.0.1.log

&2

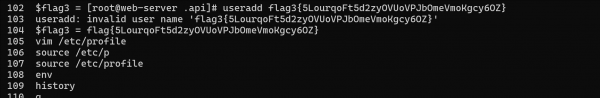

我们通过history发现flag3藏在env中,我们执行env得到flag

&3

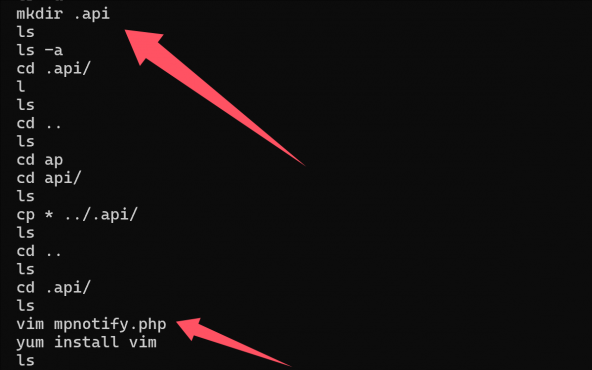

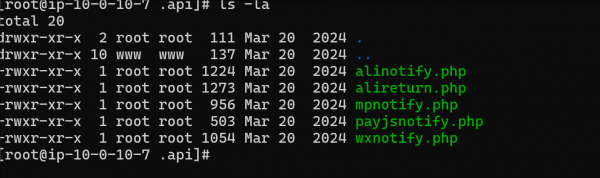

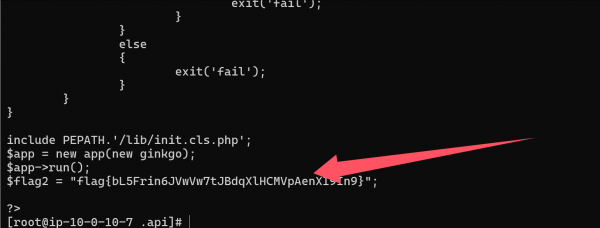

通过history继续发现,嘿客在网站根目录藏了一个隐藏文件夹.api/

我们检查.api/文件夹,查看alinotify.php发现flag2

&4

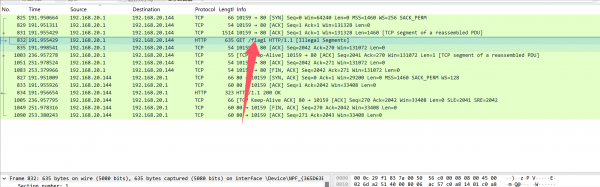

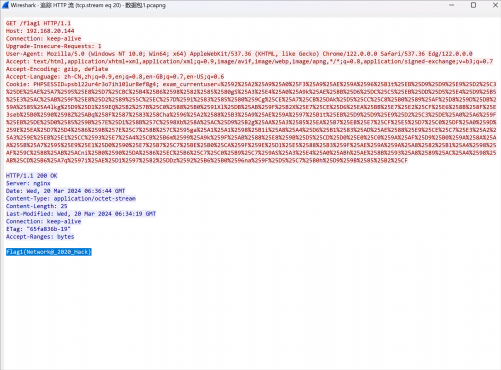

我们将root中的pcapng下载下来分析发现有一个get请求flag1,得到flag1{Network@_2020_Hack}

这里似乎并没什么卵用,但是可能跟管理员密码有关,我们去看看mysql,因为网站有mysql的接入,试图从mysql中找到有利信息。

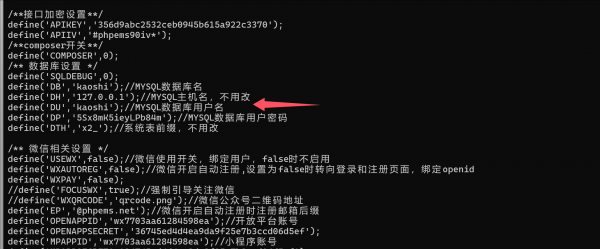

我们cat /www/wwwroot/127.0.0.1/lib/config.inc.php得到mysql的账号密码

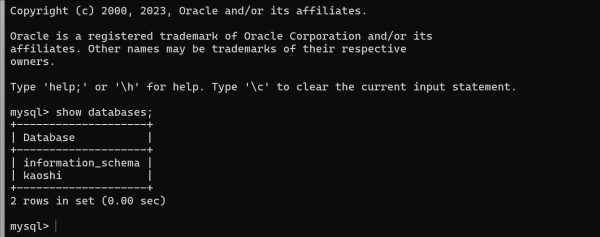

查看数据库,并且进入kaoshi数据库

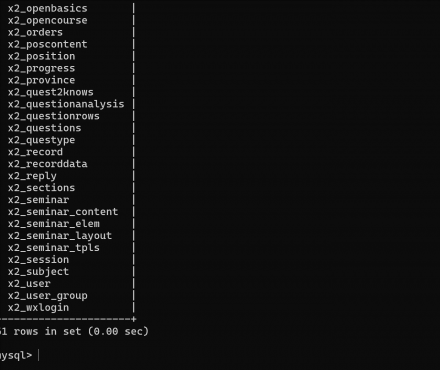

我们show tables;查看表

发现我们继续查看x2_user和x2_user_group,发现ID=1是管理员,我们继续查看user

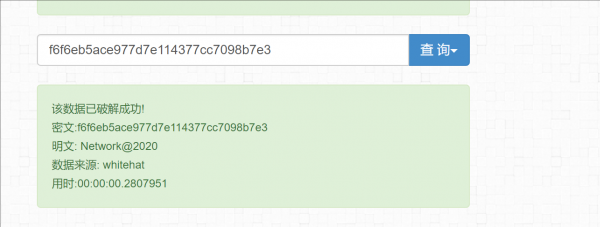

得到md5加密的密码f6f6eb5ace977d7e114377cc7098b7e3,解码得到

解码网站

&5

继续分析127.0.0.1.log和history,发现攻击者删除了version2.php,而且127.0.0.1.log频繁访问version2.php,猜测version2.php为木马文件

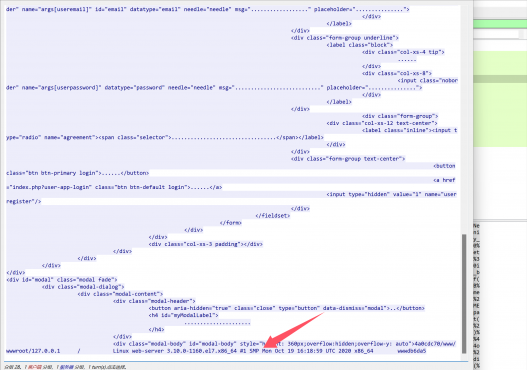

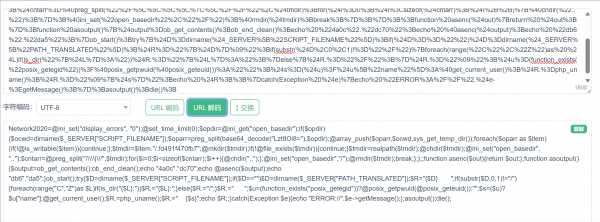

然后加上pcapng的分析,在访问index.php/?user-app-register中,存在post请求,并且有可疑参数

发包信息解码发现是一个绕过传参,证实了攻击者的意图

则是从index.php?user-app-register打入的,那么version2.php也就是攻击者留存的木马文件,而且通过图二发包分析,Network2020即为webshell的密码